|

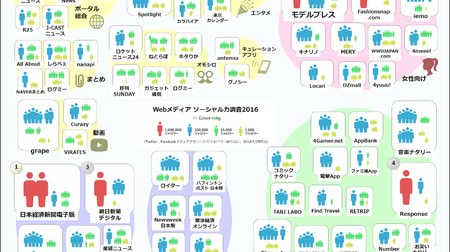

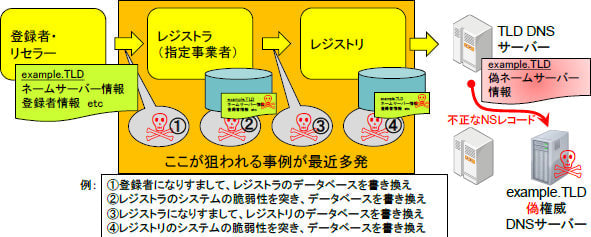

| ドメイン名ハイジャックの流れ(出典:日本レジストリサービス) |

サイバー犯罪者は、各社の Web サイトに不正侵入したのではなく、各サイトのインターネット上の住所表示にあたるドメイン名を維持管理している機関(レジストリ)を狙い、登録情報を書き換えた。「ドメイン名ハイジャック」と呼ぶ手法だ。書き換えた情報は1、2日程度で元通りにし、見つかりにくくしている。また特定のユーザーを狙ってマルウェアに感染させようとした形跡もあるという。

今回の標的となったドメイン名の情報は、おおまかに言って、Web サイトを運営する企業などが、「レジストラ」という指定事業者を通じてレジストリに登録を依頼している。

書き換えの詳しい手口はまだ分かっていないが、JPCERT/CC が想定しているのは(1)ドメイン名の登録者や管理担当者に成りすましてレジストラの登録情報を書き換えた、(2)レジストラのシステムの脆弱(ぜいじゃく)性を突いた、(3)レジストラそのものに成りすましてレジストリの登録情報を書き換えた、(4)レジストリのシステムの脆弱性を突いたか、いずれかだと、JPCERT/CC は分析している。

(1)の場合は、サイトを運営する企業などが登録情報を管理するための ID やパスワードなどを、サイバー犯罪者が不正利用した恐れがある。しかし(2)、(3)、(4)となると、レジストラ、レジストリといったドメイン名管理の根幹を担う組織の体制に弱点があったことになる。

JPCERT/CC は、ドメイン名ハイジャックの被害軽減策として、ドメイン名の登録情報を確認する「whois」などの機能を使って定期的に書き換えなどが起きていないかを確認すること、それにレジストラの連絡先や問い合わせ方法を事前に把握しておくことを薦めている。