今回明らかになった脆弱性は6つ。特に懸念を呼んでいるのは、日本のセキュリティ企業レピダムが調査、発見した「CCS Injection」脆弱性だ。

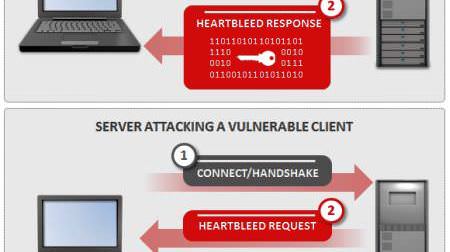

本格的な通信を始めるための準備をする「ハンドシェイク(握手)」という処理の一部である「ChangeCipherSpec」に欠陥が見つかった。ユーザーが Web サイトを閲覧したり、電子メールを送受信したり、VPN(仮想専用回線)に接続する際、悪意ある第三者が通信内容や認証情報などを傍受、改竄する中間者(MITM)攻撃の恐れがある。

CCS Injection 脆弱性は OpenSSL の最初の版が登場したときから、16年間見つからずに存在し続けてきた。影響を受けるのはバージョン 1.0.1〜1.0.1g、1.0.0〜1.0.0l、0.9.8y 以前だ。

ユーザーの使う PC などの「クライアント」と、Web サイトなどがある「サーバ」がともにこれらのバージョンを使っており、さらにサーバ側のバージョンが 1.0.1 以降の場合に、通信の傍受、改竄が起きうる。またサーバだけがこれらのバージョンを使っている場合は、クライアントを偽装する攻撃が起きうる。

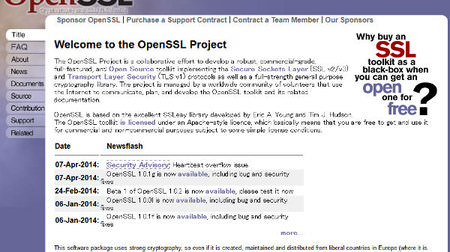

OpenSSL を開発する「The OpenSSL Project」は同日、 対策を施したバージョン 1.0.1h、1.0.0m、0.9.8za を公開した。またこれらを組み込んだ Linux ディストリビューションなどもそれぞれの開発元から順次発表となる見通し。

OpenSSL は最近までインターネットの根幹に近い部分を支える、重要だが目立たないシステムだった。だが4月に見つかった脆弱性、俗称「HeartBleed(心臓出血)」は、痕跡を残さずさまざまな Web サイトなどからユーザーの ID やパスワード、暗号化の中核となる秘密鍵などを盗み取れるという深刻な内容で、OpenSSL を一躍有名にした。

同時に HeartBleed は、問題をいちはやく公表したフィンランドのセキュリティ企業 Codenomicon の名を高める結果にもなった。現在ではあまたのセキュリティ企業が、OpenSSL に集まり、新たな脆弱性あるいは忘れられた脆弱性を見出しつつある。

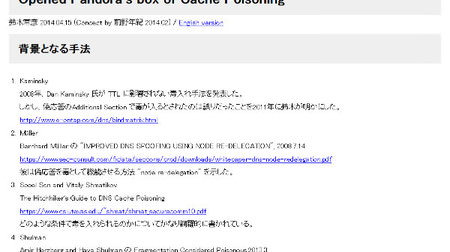

レピダムも、前回の Codenomicon と同じく充実した解説を公開し、多くの人を引き付けている。恐らく今後しばらくこうした発表は続くだろう。

|

| レピダムが脆弱性の発表のために用意したロゴ |