|

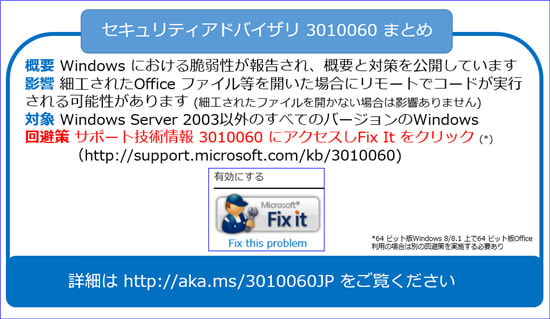

| 今回の脆弱性に関する告知(出典:Microsoft) |

MS はすでに英語圏向けの文書を公開しているが、続けて日本語の情報発信も充実させつつある。詳しい内容は公式ブログおよびセキュリティアドバイザリで確認できる。またセキュリティ組織である JPCERT/CC の注意喚起も役立つ。

以下に概要をまとめると、「CVE-2014-6352」と呼ばれるこの脆弱性は、Windows Server 2003 を除き、MS がサポート対象とする Windows OS すべてで存在を確認済み。Windows Vista SP2、Windows Server 2008 SP2以降が該当する。なお、Windows XP などサポート対象外の古い OS については、そもそも同社は対応しない。

CVE-2014-6352 により、ユーザーがインターネット接続環境のある PC で悪意ある罠の潜んだ MS Office 形式の文書を開くだけで、遠隔地にいるサイバー犯罪者が PC を外部から操作できるようになる。

犯罪者が罠の潜んだ MS Office 文書をばらまくには、単にメールに添付したり、Web サイトで公開したりすればよい。MS ではすでに PowerPoint 形式のプレゼン資料を使った「限定的な」攻撃を確認しているという。

この脆弱性を塞ぐための Windows のセキュリティ更新はまだ存在していない。ただし MS の公式サイトにある「サポート技術情報 3010060」で「Fix it 51026」を選択すれば応急策を利用できる。「.msi」形式のファイルを実行し、ウィザード(ガイド)にしたがって導入する。ウィザードは英語版のみだが、日本語の環境でも有効。

注意点として、64bit 版の Windows 8/8.1/Server 2012/Server 2012 R2 上で利用している 64bit 版の PowerPoint にはこの応急策は適用できない。

ほかの対策として、脆弱性緩和ツール「Enhanced Mitigation Experience Toolkit (EMET) 5.0」を使うと、攻撃から保護を図れる。またユーザーアカウント制御 (UAC) を有効にして不審なプログラムの実行を監視する方法も有効だとしている。