トレンドマイクロの公式 Blog によると、同社が監視する標的型攻撃のひとつでは、ラオスの副首相が死亡した飛行機墜落事故のニュースが利用されたそうだ。

この電子メールは、「BREAKING: Plane Crash in Laos Kills Top Government Officials」(速報:ラオスの航空機事故で政府高官らが死亡)」という件名で、墜落事故のニュース記事とされる文書ファイルが添付されていた。

攻撃では 、メールヘッダの宛先欄に記載された実際の受信者を隠していた。Yahoo! の電子メールアドレスを使い、標的とした電子メールアドレスを隠ぺいしていたのだ。

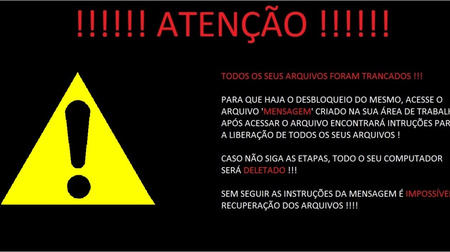

電子メールの添付ファイルは、無害な JPG 画像ファイル2つと圧縮ファイル1つで、この圧縮ファイルには「TROJ_MDROP.TRX」として検出される不正プログラムが含まれていた。不正プログラムが実行されると、脆弱性「CVE-2012-0158」を利用した攻撃が行われる。

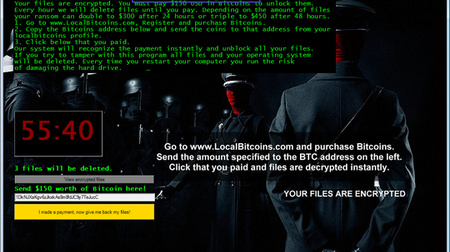

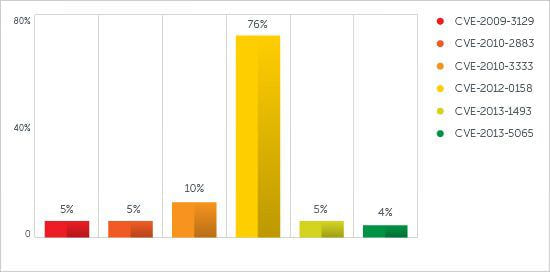

この脆弱性は、Microsoft が 2012年に公開したセキュリティ情報「MS12-027」で、すでにパッチが提供されているにも関わらず、過去にいくつかの攻撃で利用されている。同社によると、CVE-2012-0158 は、2013年下半期にも、標的型攻撃で最も多く利用された脆弱性だそうだ。

この脆弱性が利用されると、問題の不正プログラムは「BKDR_FARFLI」ファミリの亜種であるバックドア型不正プログラムを作成する。この不正プログラムは、プロセッサと PC の設計情報、PC 名とユーザー名、ネットワーク情報、プロキシ設定情報を収集するなどの複数のコマンドを実行する。

|

| 標的型攻撃で最も多く利用された脆弱性 |

攻撃には通常古い脆弱性が利用されるので、最新のセキュリティアップデートを使用してパッチを適用したり PC を更新することはとても重要だ。

また、この不正プログラムは、以下のコマンド&コントロール(C&C)サーバーをを利用する。このうちのひとつは香港のサーバーだ。

<省略>injia.vicp.net (<省略>.<省略>.68.135)

<省略>p-asean.vicp.net (<省略>.<省略>.68.135)

標的型攻撃の「情報送出」の段階では、ポート443 (SSL) を介して HTTP POST リクエストを利用、ネットワーク検出を回避するので、IT 管理者に気付かれずにネットワーク外部に情報を送出できる。

この標的型攻撃で用いられた不正な文書ファイルを利用した攻撃が、キャンペーン「HORSMY」「ESILE」「FARFLI」などの、他の標的型攻撃でも確認されている。キャンペーン「ESILE」では、アジア太平洋の政府関連機関が標的とされた。

同社の分析によると、攻撃者は、標的型攻撃で用いられた不正な文書ファイルの「ひな形」を、目的とする不正活動によって変更を加えていたそうだ。

同社では、標的型攻撃の背後には、「ひな形」をアンダーグラウンドで配布したり販売できた攻撃者がいる、と推測している。不正な文書ファイルによる攻撃が、他の標的型攻撃でも利用されたのはそのせいだろう。